Avete mai letto i termini di servizio quando utilizzate CapCut? Leggeteli bene e scoprirtete che c’è una clausola abbastanza inquitante, si parla di licenza perpetua, licenza irrevocabile e licenza valida a livello mondiale, su cosa? Sui contenuti ovviamente, praticamente tutto quello che viene prodotto attraverso il software è e rimane roba loro, per sempre, anche se cancellate l’account. Quindi ByteDance, l’azienda proprietaria di CapCut e di tante altre cose, TikTok per esempio, potrà utilizzare i vostri video per tantissimi scopi far pubblicità, addestrare l’intelligenza artificiale, senza che voi possiate fare nulla.

Ma chi sono i signori Cinesi di ByteDance con sede a Pechino? Qui potete dare un’occhiata: ByteDance

Considerando che il panorama della cybersecurity è in continua evoluzione, spinto sempre dalla crescente sofisticazione degli attacchi e dall’adozione di nuove tecnologie, da sempre quando si parla di innovazioni ci si deve concentrare su strategie proattive, intelligenza artificiale, automazione e nuovi paradigmi di sicurezza.

A seguire una panoramica di alcune delle principali innovazioni e tendenze da considerare in ambito cybersecurity:

- Intelligenza Artificiale (AI) e Machine Learning (ML) potenziati:

- Rilevamento e Risposta Avanzati: L’AI e il ML sono fondamentali per analizzare enormi volumi di dati in tempo reale, identificando pattern e anomalie che indicano attacchi avanzati (es. attacchi a “zero-day” o APT). Le soluzioni EDR (Endpoint Detection and Response) e XDR (Extended Detection and Response) ne sono un esempio, fornendo monitoraggio e risposta automatizzata alle minacce su endpoint, rete, cloud e applicazioni.

- Analisi Predittiva: L’AI può utilizzare dati storici per anticipare e prevenire attacchi, identificando schemi che potrebbero indicare una potenziale intrusione prima che si verifichi un danno.

- Automazione della Sicurezza: L’AI automatizza attività di sicurezza ripetitive e complesse, liberando risorse umane e consentendo ai team di concentrarsi su minacce più strategiche.

- Sfida dei Deepfake: L’AI generativa crea nuove minacce come i deepfake (audio e video falsificati), che rendono cruciale lo sviluppo di AI per il rilevamento di questi contenuti e la verifica dell’autenticità.

- Architettura Zero Trust (ZT):

- “Mai fidarsi, verificare sempre”: Questo modello di sicurezza non si fida di nessun utente o dispositivo, sia interno che esterno alla rete aziendale. Ogni tentativo di accesso viene autenticato, autorizzato e crittografato, applicando il principio del “privilegio minimo”.

- Micro-segmentazione: La rete viene suddivisa in segmenti più piccoli, limitando il movimento laterale degli attaccanti in caso di violazione di un segmento.

- ZTNA (Zero Trust Network Access): Sostituisce le VPN tradizionali offrendo un accesso granulare alle applicazioni, garantendo che solo gli utenti e i dispositivi autorizzati possano raggiungere risorse specifiche, nascondendo l’infrastruttura di rete da accessi non autorizzati.

- Sicurezza della Supply Chain (Catena di Approvvigionamento):

- Gli attacchi alla supply chain (come l’hack di SolarWinds) hanno dimostrato come la compromissione di un singolo fornitore possa avere ripercussioni enormi. Le innovazioni si concentrano su:

- Mappatura e valutazione dei rischi: Estesa anche ai fornitori e ai partner.

- Monitoraggio continuo: Della postura di sicurezza dei fornitori.

- Standardizzazione: Adozione di standard internazionali per la sicurezza dei fornitori.

- Gli attacchi alla supply chain (come l’hack di SolarWinds) hanno dimostrato come la compromissione di un singolo fornitore possa avere ripercussioni enormi. Le innovazioni si concentrano su:

- Sicurezza del Cloud Avanzata (Cloud Security Posture Management – CSPM e Cloud Native Application Protection Platform – CNAPP):

- Con la crescente adozione dei servizi cloud, la sicurezza del cloud è diventata una priorità. Le innovazioni includono:

- Protezione dei Workload Cloud: Soluzioni dedicate per proteggere applicazioni e dati in ambienti multi-cloud e ibridi.

- Gestione della Postura di Sicurezza: Strumenti che identificano e correggono misconfigurazioni nel cloud.

- Sicurezza delle Applicazioni Cloud Native: Protezione degli ambienti containerizzati e serverless.

- Con la crescente adozione dei servizi cloud, la sicurezza del cloud è diventata una priorità. Le innovazioni includono:

- Crittografia Post-Quantistica (PQC):

- Con l’avvento dei computer quantistici, la crittografia attuale potrebbe diventare vulnerabile. La PQC si concentra sullo sviluppo di algoritmi crittografici resistenti agli attacchi dei computer quantistici per proteggere i dati a lungo termine.

- Sistemi Autonomi e Resilienza Cibernetica:

- Si sta passando da un approccio reattivo a uno proattivo, con sistemi di sicurezza in grado di auto-riconfigurarsi, auto-proteggersi e auto-evolversi per anticipare le minacce. Questo include l’uso di “immune system digitali” capaci di rigenerarsi e adattarsi.

- Autenticazione senza Password e Biometrica:

- Per migliorare la sicurezza e l’esperienza utente, si sta diffondendo l’autenticazione senza password (es. con chiavi di sicurezza hardware o biometrica) che riduce i rischi legati a password deboli o compromesse. La crittografia biometrica è sempre più utilizzata per un accesso sicuro e senza soluzione di continuità.

- Blockchain per la Sicurezza:

- La tecnologia blockchain, con la sua immutabilità e decentralizzazione, trova applicazioni nella cybersecurity per:

- Protezione dell’Identità Digitale: Sistemi di autenticazione sicuri.

- Tracciabilità: Maggiore trasparenza e tracciabilità delle transazioni e dei dati.

- Integrità dei Dati: Registro immutabile che rende difficile la manipolazione.

- La tecnologia blockchain, con la sua immutabilità e decentralizzazione, trova applicazioni nella cybersecurity per:

- DevSecOps e Security as Code:

- Integrare la sicurezza fin dalle prime fasi del ciclo di sviluppo del software (DevSecOps) e trattare la sicurezza come codice (Security as Code) per automatizzare i controlli di sicurezza e renderli parte integrante del processo di sviluppo.

- Formazione e Consapevolezza Umana:

- Nonostante l’avanzamento tecnologico, l’elemento umano rimane spesso l’anello più debole. Le innovazioni includono simulazioni avanzate di phishing, training mirati e programmi di consapevolezza per trasformare gli utenti da potenziali vulnerabilità a componenti attive e consapevoli del sistema di difesa.

Queste innovazioni mirano a creare un ecosistema di sicurezza più robusto, adattivo e predittivo per affrontare le sfide sempre crescenti del cybercrime e della guerra cibernetica.

In questo post vado a ripassare, anche come promemoria, i principali punti che devono necessariamente essere considerati quando parliamo di Cyber Security.

I punti fondamentali della cybersecurity sono i pilastri su cui si basa ogni strategia di difesa digitale efficace. Si concentrano sulla protezione delle informazioni e dei sistemi da accessi non autorizzati, usi, divulgazioni, interruzioni, modifiche o distruzioni.

Ecco i concetti e i principi essenziali:

- Confidenzialità (Confidentiality):

- Principio: Assicurare che le informazioni siano accessibili solo a chi è autorizzato. Proteggere i dati da occhi indiscreti.

- Esempi: Crittografia dei dati (sia in transito che a riposo), controllo degli accessi (password, autenticazione multi-fattore), gestione dei permessi, classificazione dei dati.

- Integrità (Integrity):

- Principio: Garantire che le informazioni siano accurate, complete e non siano state alterate in modo non autorizzato o accidentale.

- Esempi: Funzioni di hash (checksum), firme digitali, backup e ripristino dei dati, controlli di validazione dei dati, controllo delle versioni.

- Disponibilità (Availability):

- Principio: Assicurare che i sistemi e le informazioni siano accessibili e utilizzabili da parte degli utenti autorizzati quando necessario.

- Esempi: Redundancy dei sistemi, backup e piani di disaster recovery, bilanciamento del carico, protezione dagli attacchi DDoS (Distributed Denial of Service), manutenzione regolare e aggiornamenti.

- Autenticazione (Authentication):

- Principio: Verificare l’identità di un utente, un processo o un dispositivo prima di concedere l’accesso. “Sei chi dici di essere?”

- Esempi: Password, autenticazione a due fattori (2FA) o multi-fattore (MFA), biometrica (impronte digitali, riconoscimento facciale), certificati digitali.

- Autorizzazione (Authorization):

- Principio: Determinare quali risorse o azioni un utente autenticato è permesso di accedere o eseguire. “Cosa sei autorizzato a fare una volta che ti ho riconosciuto?”

- Esempi: Ruoli e permessi basati sugli utenti (Role-Based Access Control – RBAC), politiche di accesso granulari, privilegi minimi (Least Privilege).

- Non-Ripudiabilità (Non-Repudiation):

- Principio: Fornire la prova che un’azione o una transazione è avvenuta e che le parti coinvolte non possono negare il loro coinvolgimento.

- Esempi: Firme digitali, log di audit (registrazioni delle attività), timestamp.

- Gestione del Rischio (Risk Management):

- Principio: Identificare, valutare, trattare e monitorare i rischi per la sicurezza delle informazioni e dei sistemi. Non è possibile eliminare tutti i rischi, ma si possono mitigare.

- Esempi: Analisi delle vulnerabilità, piani di gestione del rischio, valutazioni d’impatto, test di penetrazione (pentesting), Cyber Threat Intelligence.

- Difesa a Strati (Defense in Depth):

- Principio: Implementare più livelli di controlli di sicurezza (tecnologici, procedurali, fisici) per proteggere i beni. Se un livello fallisce, il successivo può intervenire.

- Esempi: Firewall, antivirus, sistemi di rilevamento delle intrusioni (IDS/IPS), politiche di sicurezza, formazione del personale, sicurezza fisica.

- Consapevolezza e Formazione (Awareness and Training):

- Principio: L’elemento umano è spesso l’anello più debole della catena di sicurezza. Educare gli utenti sui rischi e sulle migliori pratiche di sicurezza è fondamentale.

- Esempi: Formazione anti-phishing, linee guida per password sicure, politiche di navigazione sicura, riconoscimento di ingegneria sociale.

- Monitoraggio e Risposta agli Incidenti (Monitoring and Incident Response):

- Principio: Monitorare costantemente i sistemi e le reti per attività sospette e avere un piano ben definito per rilevare, contenere, eradicare e recuperare da un incidente di sicurezza.

- Esempi: SIEM (Security Information and Event Management), SOC (Security Operations Center), piani di risposta agli incidenti, team di pronto intervento.

Questi punti interconnessi formano la base di una strategia di cybersecurity robusta e resiliente, essenziale per proteggere individui, organizzazioni e infrastrutture critiche nell’era digitale.

Se hai necessità di dare nuova vita a quel PC obsoleto, oppure a quel vecchio portatile di dieci anni che se ne sta lì, a prendere polvere da qualche parte della stanza, sappi che è possibile dargli nuova vita installando una distribuzione linux parca di risorse. Linux è solitamente più leggero di Windows e la sua natura aperta e libera fa sì che siano disponibili una miriade di distribuzioni. Ma quale distribuzione possiamo provare? La risposta ovviamente è soggettiva: dipende, dipende da cosa ti serve, cosa vuoi fare e quali sono le specifiche del tuo computer.

Queste considerazioni determinano il percorso che dobbiamo intraprendere con Linux. Quindi, tenendo presente queste considerazioni, andremo a verificarne alcune distribuzioni. A seguire inserisco qualche distribuzione adatta allo scopo, sta voi provarne una o più di una e trovare quella giusta che vi piace di più.

| Distribuzione | RAM minima necessaria | CPU minima necessaria | Spazio disco minimo richiesto | Distribuzione più adatta per: |

|---|---|---|---|---|

| Ubuntu | 4GB | 2GHz dual-core | 25GB | Per diverse tipologie di utenti da chi inizia fino ai più evoluti |

| Raspberry Pi Desktop | 1GB (2GB recommended) | Will run on Core2Duo era machines | 8GB | Utenti più evoluti e Programmatori |

| Fedora 42 | 4GB | 2GHz dual-core | 15GB | Per diverse tipologie di utenti da chi inizia fino ai più evoluti |

| MX Linux | 1GB (2GB recommended) | 1GHz or faster. Mulit-core CPU recommended | 8GB minimum, 20GB recommended | Macchine con basse specifiche hardware |

| Linux Mint | 2GB (4GB recommended) | Dual-core CPU minimum, quad-core recommended | 20GB minimum, 100GB recommended | Transizione da Windows |

| Manjaro | 4GB | Dual-core CPU minimum, quad-core recommended | 30GB | Utenti leggermente più evoluti |

Infine vado a lasciarvi un link ad un portale, che consiglio di visitare e che contiene la maggior parte delle distribuzioni Linux esistenti, con relative caratteristiche ed i link per i downloads: Distrowatch

Microsoft sta introducendo un nuovo file system, “ReFS” Resilient File System Il nuovo file system è stato progettato per ottimizzare la disponibilità dei dati, per ridimensionare in modo efficiente i set di dati di grandi dimensioni in carichi di lavoro diversi e garantire l’integrità dei dati con resilienza al danneggiamento. Si propone di affrontare una serie di scenari di archiviazione in espansione e di stabilire una base per le innovazioni future.

A seguire una panoramica descrittiva da Microsoft: ReFS

Oggi suggerisco un articolo del quotidiano La Repubblica che parla di come stiano cambiando gli attacchi ed i vari sistemi di difesa in ambito cyber Security, tenendo in considerazione l’avvento dell’AI per entrambe le parti. A seguire il link all’articolo: Tra nuovi pericoli e timori eccessivi, come sta cambiando la cybersicurezza

Grazie ad una startup cinese una nuova intelligenza artificiale si è da poco affacciata nel web e ha già causato uno scossone incredibile su più fronti. La nuova AI si chiama deepseek ed è completamente made in Cina e opensource. In pochissimo tempo la nuova AI ha spezzato il predominio statunitense sulle AI superando, come numero di download, anche ChatGPT. Queto modello di intelligenza artificiale, oltre ad essere molto potente è anche economico: sembra infatti che sia costato appena qualche milione di dollari a differenza dei miliardi di costi di quelle statunitensi. Altra pecularietà di questo modello di AI è che è stato rilasciato in modalità opensource, è quindi scaricabile ed utilizzabile senza alcun costo. Ovviamente questo ha provocato uno scossone incredibile nella Silicon Valley e soprattutto in borsa, visto il crollo che hanno subito le azioni delle maggiori aziende che operano nel settore, tanto che l’indice Nasdaq Composite, indice di molte società di tecnologia, ha subito un calo di più del 3%, NVIDIA ad esempio, che grazie alle sue schede è un produttore fondamentale per l’utilizzo della AI e che proprio grazie all’intelligenza artificiale aveva visto salire le sue azioni in modo esponenziale, ha visto calare le proprie azioni di più del 16%.

In pochissimi giorni quindi questa AI è diventata un grande incubo per le big tech statunitensi, che se, come sembra, verranno rispettate le premesse, avranno di fronte un nuovo agguerritissimo rivale. Unica perplessità al momento, riguarda la gestione della censura cinese, provate infatti a chiedere alla nuova AI di spiegarvi i fatti di piazza Tienanmen, ma questo è un altro discorso da fare separatamente e che necessita di un approfondimento maggiore perchè credo sia un grosso tallone di Achille di qualsiasi AI, sono infatti tutte soggette a manipolazioni informative in base a chi le realizza e gestisce. In ultimo da segnalare anche che la startup cinese ha denunciato diversi attacchi hacker, tanto da dover bloccare l’utilizzo temporaneo di deepseek per i propri iscritti e ovviamente anche le nuove registrazioni.

Se hai un Mac e hai necessità di scrivere, modificare, editare oppure eliminare file su dispositivi d’archiviazione formattati in formato NTFS e non vuoi affidarti a software a pagamento, puoi estendere le capacità di gestione dei file nativi di macOS attraverso macFuse, un ottimo applicativo che sopperisce alla limitazione dei Mac nella gestione di questa tipologia di file system.

Per i Mac che utilizzano sistemi operativi più recenti, da Ventura in poi, è consigliabile provare ad usare anche Fuse-T che non prevede l’installazione di estensioni del Kernel.

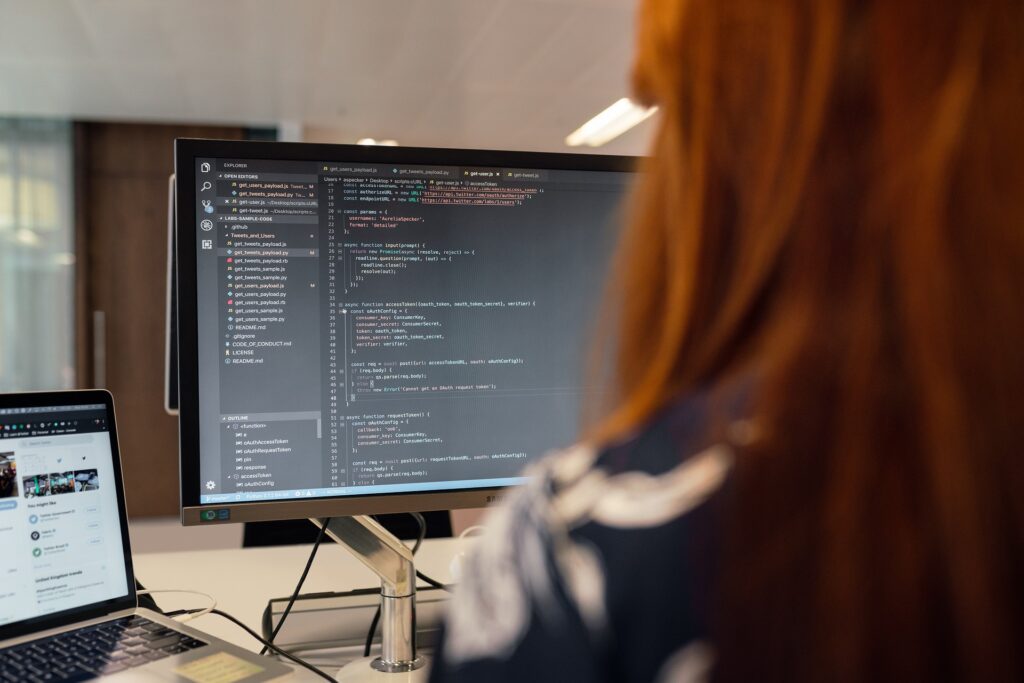

Se sei un programmatore e sviluppi nei linguaggi più conosciuti probabilmente conoscerai già questi editor, ma se ti stai avvicinando al mondo della programmazione o semplicemente, nonostante una lunga esperienza sul campo, qualcuno di questi ti era sfuggito, ecco un elenco di quelli che secondo me sono alcuni dei migliori editor di codice. l’elenco non è in ordine di preferenza ma semplicemente randomico.

1 – PyCharm da JetBrains Utilizza un sistema multipiattaforma supporta quindi più linguaggi, come ad esempio Python, SQL e Ruby on Rails. Da qui è possibile scaricare un versione di prova utilizzabile per 30 giorni, ed infine c’è da dire che è un ottimo editor anche se utilizza parecchie risorse hardware.

2 – VIM Ottimo editor di testo compatibile con moltissimi sistemi ed utilizzato prevalentemente dai web designer. VIM è un editor di codice completamente gratuito, supportato da una community che richiede offerte su base volontaria.

3 – Visual Studio Code Questo ottimo editor di codice è open-source e gratuito, opera su diversi sistemi operativi, Windows x64, macOS e Linux x64. Supporta diversi linguaggi di programmazione e ha diverse funzionalità di base molto utili, come il completamento automatico e la evidenziazione/correzione della sintassi.

4 – Testo sublime Un editor che utilizza poche risorse hardware, è dotato di una interfaccia grafica molto semplice ma estremamente efficace e lavora con i principali sistemi operativi, Windows, Mac OSX e Linux. A seconda del tipo di impiego può essere utilizzato gratuitamente e comunque il costo delle licenze non è troppo oneroso.

5 – Notepad++ Uno dei mie preferiti, è completamente gratuito ed utilizza pochissime risorse hardware, oltre ai classici strumenti, c’è da dire che è ricchissimo di funzionalità ed inoltre consente di gestire più documenti in un unico spazio. L’interfaccia forse è un pochino vintage ed inoltre non essendo dotato di terminale non è possibile eseguire e testare il codice.

6 – Apache NetBeans Questo editor è dotato di un supporto multipiattaforma, è completamente gratuito e grazie alla comunità open source che lo supporta, qualora fosse necessario, è possibile interagire ed avere supporto direttamente dalla comunità. Per progetti di grandi dimensioni è necessario disporre di un quantitativo di risorse hardware adeguate.

Se operate nel campo della cybersecurity oppure siete appassionati di sicurezza IT, non potete non conoscere il Clusit, L’associazione Italiana per la Sicurezza Informatica

In quest post vorrei segnalare un paio di punti per cui il CLUSIT è estremamente utile. Il primo riguarda le segnalazioni, iscrivendovi alla newsletter del CLUSIT riceverete con cadenza mensile informazioni sulle attività svolte dal CLUSIT, l’aggiornamento del calendario degli Eventi di Sicurezza Informatica (workshop, seminari, convegni, corsi e manifestazioni) e le informazioni sulle leggi, i fatti e gli avvenimenti di Sicurezza Informatica. molto utile per chi è interessato ad essere sempre aggiornato sull’argomento, è infatti sufficiente iscriversi alla newsletter per ricevere tutte le segnalazioni di incidenti via email.

Il secondo punto, molto importante, riguarda invece i documenti e manuali che il Clusit mette a disposizione gratuitamente, per privati, appassionati e soprattutto aziende. A seguire i link:

Rapporti e Pubblicazioni Clusit: https://clusit.it/pubblicazioni/

Manuali dalla community: https://c4s.clusit.it/

In questi giorni (25 / 27 Settembre) dalle OGR (Officine Grandi Riparazioni) di Torino la Conference Tech più importante d’Italia. L’evento ovviamente al momento in cui scrivo è sold-out e non è possibile quindi registrarsi, a seguire il link al programma per le giornate dell’evento: Agenda gli Speakers e alcuni Download disponibili.

A causa di una lunga controversia con il nostro fisco, iniziata nel 2011, che chiede alla nota azienda 141 milioni di euro di mancate imposte versate, sanzioni ed interessi compresi, Groupon ha deciso di lasciare il mercato italiano e di chiudere la sede di Milano entro la fine del 2024, lascerà anche 33 dipendenti senza lavoro.

Diverse novità rilasciate con watchOS 11 tra cui la possibilità di comandare il vostro TV direttamento dallo smartwatch, da considerare che alcune funzionalità per comandare un TV erano già presenti anche nella versione precedente, era infatti possibile utilizzare l’orologio come telecomando anche se con funzionalità limitate, quali: la riproduzione, la messa in pausa dei video e la navigazione nei vari menu. Ora grazie al nuovo aggiornamento sarà possibile sostituire completamente un telecomando TV. Riguardo le altre novità vi rimando direttamente al manuale utente sul sito di Apple : Manuale utente di Apple Watch