Dal sito del Garante per la Privacy, è liberamente scaricabile un software per la valutazione dell’impatto sulla protezione dei dati, per le PMI. La CNIL, l’Autorità francese per la protezione dei dati, ha messo a disposizione un software di ausilio ai titolari in vista della effettuazione della valutazione d’impatto sulla protezione dei dati (DPIA).

Il software – gratuito e liberamente scaricabile dal sito www.cnil.fr (https://www.cnil.fr/fr/outil-pia-telechargez-et-installez-le-logiciel-de-la-cnil) – offre un percorso guidato alla realizzazione della DPIA, secondo una sequenza conforme alle indicazioni fornite dal WP29 nelle Linee-guida sulla DPIA.

Fonte: Garante Privacy

Ecco tre siti dove poter scaricare gratuitamente moltissimi template Power Point professionali:

Presentation ETC; Templates Wise; Free Power Point Templates

Un link a un sito, cliccando sull’immagine, per produrre e gestire QR Code, sia statici che dinamici, per quelli dinamici però occorre la registrazione. Se invece preferite un programmino che si occupa della gestione dei QR Code, allora potete scaricare QRGen, da questo Link: QRGen

La blockchain, catena di blocchi, è una lista in continua crescita di record, chiamati blocks, che sono collegati tra loro e resi sicuri mediante l’uso della crittografia. Ogni blocco della catena contiene un puntatore hash come collegamento al blocco precedente, un timestamp e i dati della transazione. Una volta inserito un record, viene registrato su tutti i blocchi e non può essere modificato, se non con l’approvazione di tutti i partecipanti alla lista, ai seguenti link, alcune informazioni più dettagliate: La Blockchain spiegata in modo semplice, su Business Insider Italia, Come realizzare una Blockchain, su Zero1net. A seguire il link per visitare il sito Web della piattaforma più utilizzata, la piattaforma open source Ethereum.

La blockchain, catena di blocchi, è una lista in continua crescita di record, chiamati blocks, che sono collegati tra loro e resi sicuri mediante l’uso della crittografia. Ogni blocco della catena contiene un puntatore hash come collegamento al blocco precedente, un timestamp e i dati della transazione. Una volta inserito un record, viene registrato su tutti i blocchi e non può essere modificato, se non con l’approvazione di tutti i partecipanti alla lista, ai seguenti link, alcune informazioni più dettagliate: La Blockchain spiegata in modo semplice, su Business Insider Italia, Come realizzare una Blockchain, su Zero1net. A seguire il link per visitare il sito Web della piattaforma più utilizzata, la piattaforma open source Ethereum.

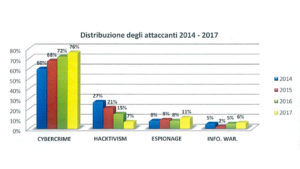

Secondo l’ultimo rapporto sulla sicurezza del CLUSIT, nel 2017 in forte aumento il CyberCrime, e le attività di spionaggio, mentre diminuiscono gli attacchi portati per l’Hacktivism, ossia quelli portati per finalità ideologiche.

Girando per lo store di Apple, ho trovato un App che consente di spiare diversi sistemi dì messaggistica, tra cui Whatsapp. L’App sembra funzionare bene, e consente un l’utilizzo gratis solo per 24 ore, poi richiede un canone mensile, trimestrale, Etc. È un’applicazione russa che consente di vedere quando un vostro contatto è on-line, e anche di avvisarvi, nonostante il contatto possa avere il profilo bloccato. La prima considerazione che faccio è che solo un matto pagherebbe per sapere quando uno dei sui contatti si trova on-line, o magari qualcuno malato di gelosia 😄, ai più non dovrebbe interessare neanche gratis. La seconda considerazione è, che dato che siamo pieni di matti, si deve stare attenti, perché quando siamo on-line con qualsiasi strumento, la nostra privacy è sempre più a rischio. Meditate Digipeople, meditate.

In un articolo di Digitalic, le 12 Start-Up più innovative nello sviluppo applicativo, da tenere d’occhio quest’anno.

In un articolo di Digitalic, le 12 Start-Up più innovative nello sviluppo applicativo, da tenere d’occhio quest’anno.

In questo articolo segnalo alcuni siti che suggeriscono possibili idee per applicazioni da sviluppare:

IdeasWatch: questo sito raccoglie migliaia di idee e suggerimenti per lo sviluppo di applicazioni che potrebbero avere spazio nel mercato IT, alcune di queste idee potrebbero essere interessanti.

Valuecoders: questo sito propone una quarantina di idee per possibili applicazioni da sviluppare.

Sagipl: questo Blog, prpone una piccola lista di idee imprenditoriali, magari per sviluppare software interessanti, oppure per partire con una piccola Start-Up.

Oramai da diversi mesi il valore dei Bitcoin subisce troppe variazioni, e questo fa oscillare l’intero mercato delle criptomonete. Con tanta incertezza diventa complicato per tutti gestire i pagamenti in Bitcoin, soprattutto per chi ne fa un uso intensivo, come i Cyber Criminali.

Articolo completo su: Punto-Informatico

Il mercato globale della trasformazione digitale del prossimo biennio, 2018-2020, in Europa, sarà sicuramente dominato dai tre grandi segmenti del momento, Intelligenza Artificiale, Cloud e Blockchain. Si prevede che le nostre economie investiranno miliardi di euro per stare al passo con la trasformazione. E’ stato stimato che entro la fine del 2018, almeno il 50% delle aziende del settore avrà attivato una piattaforma digitale di livello enterprise. Per quanto riguarda la componente Cloud, da prestare particolare attenzione agli ISP, che dovranno aderire perfettamente alle normative stabilite dal Regolamento Europeo sulla Protezione dei Dati Personali(GDPR), se non vogliono rischiare sanzioni particolarmente pesanti.

Il mercato globale della trasformazione digitale del prossimo biennio, 2018-2020, in Europa, sarà sicuramente dominato dai tre grandi segmenti del momento, Intelligenza Artificiale, Cloud e Blockchain. Si prevede che le nostre economie investiranno miliardi di euro per stare al passo con la trasformazione. E’ stato stimato che entro la fine del 2018, almeno il 50% delle aziende del settore avrà attivato una piattaforma digitale di livello enterprise. Per quanto riguarda la componente Cloud, da prestare particolare attenzione agli ISP, che dovranno aderire perfettamente alle normative stabilite dal Regolamento Europeo sulla Protezione dei Dati Personali(GDPR), se non vogliono rischiare sanzioni particolarmente pesanti.

E’ stato recentemente rilevato un nuovo virus nel Play Store degli smartphone Android. Fate particolare attenzione alle App Utility e Torcia che potenzialmente sono quelle infette.

Articolo completo su: optimaitalia

Buon 2018 a tutti

Da alcuni ricercatori in ambito sicurezza è stata individuata una nuova minaccia informatica basata sulla violazione dei siti WordPress, il problema è conosciuto e ricorrente, ma in quest’ultima variante si è fatto ancora più pericoloso per gli utenti finali e i loro dati sensibili.

Da alcuni ricercatori in ambito sicurezza è stata individuata una nuova minaccia informatica basata sulla violazione dei siti WordPress, il problema è conosciuto e ricorrente, ma in quest’ultima variante si è fatto ancora più pericoloso per gli utenti finali e i loro dati sensibili.

Articolo completo su: Punto Informatico

Secondo alcune autorevoli voci, i Social Network sarebbero un male per la società, in particolar modo lo sono ancor di più i diffusissimi sistemi di feedback, iconette, cuoricini e faccine varie. Infatti questi sistemi andrebbero a generare una sorta di dopamina in modiche quantità, finendo per eliminare completamente la conversazione civile.

Secondo alcune autorevoli voci, i Social Network sarebbero un male per la società, in particolar modo lo sono ancor di più i diffusissimi sistemi di feedback, iconette, cuoricini e faccine varie. Infatti questi sistemi andrebbero a generare una sorta di dopamina in modiche quantità, finendo per eliminare completamente la conversazione civile.

Articolo completo su: Punto Informatico